Configurar tu cuenta de email en Thunderbird es mucho más cómodo que consultar tu email desde el webmail. Si utilizas el email a diario te recomendamos que utilices Thunderbird. Es un programa libre, gratuito y muy completo, desarrollado por la Fundación Firefox.

Baja e instala Thunderbird desde la web oficial https://www.mozilla.org/ES/thunderbird/

No te fíes de otras webs de descargas. No pagues por bajar Thunderbird ni envies SMS o similar.

Cuando lo abras, intentará configurar la cuenta leyendo de otros programas de correo que estés utilizando. Si por ejemplo ya utilizabas Outlook, no tendrás que configurar nada más, te copia la configuración, emails y la libreta de direcciones. Si ese no es tu caso, sigue leyendo.

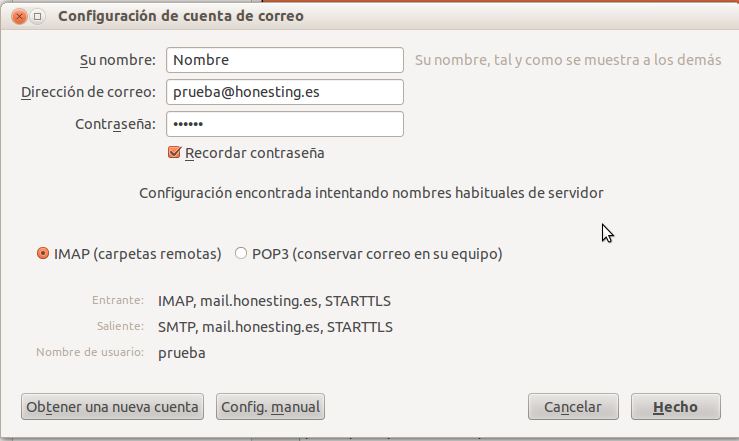

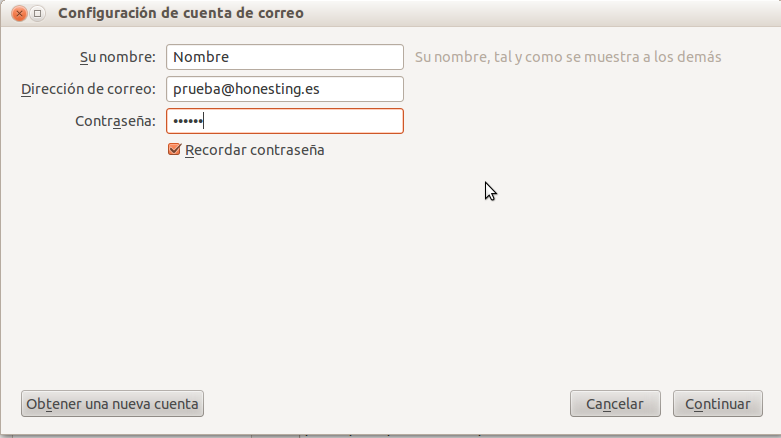

La primera pantalla te preguntará el Nombre que quieres que se muestre al enviar tus emails y la cuenta de email junto con su contraseña.

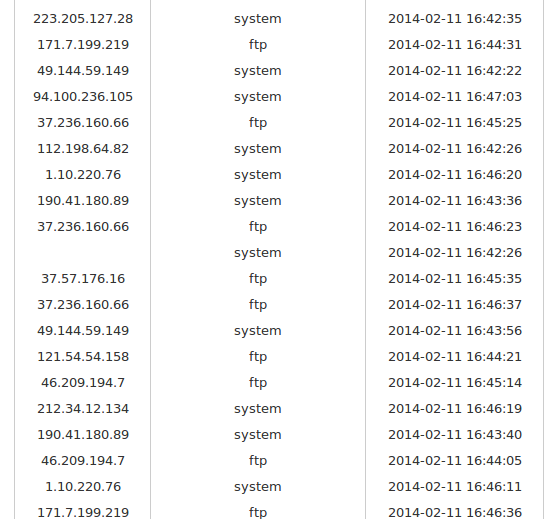

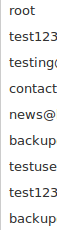

Tu email tiene que estar creado antes en el servidor. Si no has creado tu cuenta accede a tu cPanel para hacerlo. Si pones mal la contraseña más de 5 veces el servidor te bloqueará el acceso y tendrás que contactar con nosotros.

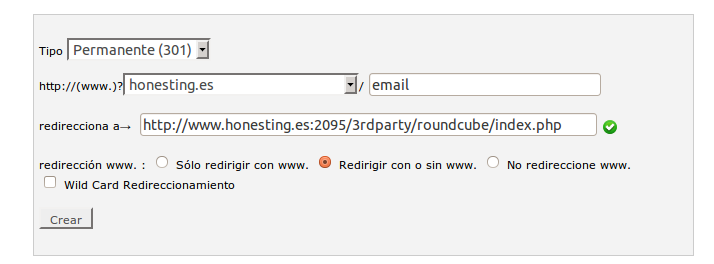

En este ejemplo vamos a configurar la cuenta de prueba@ para el dominio honesting.es

Haz click en continuar

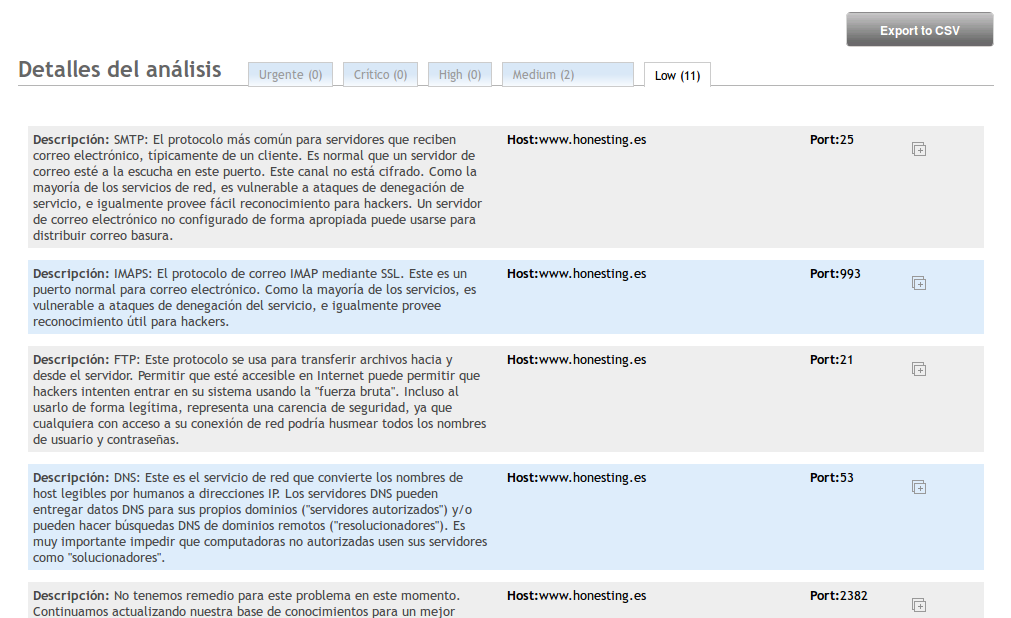

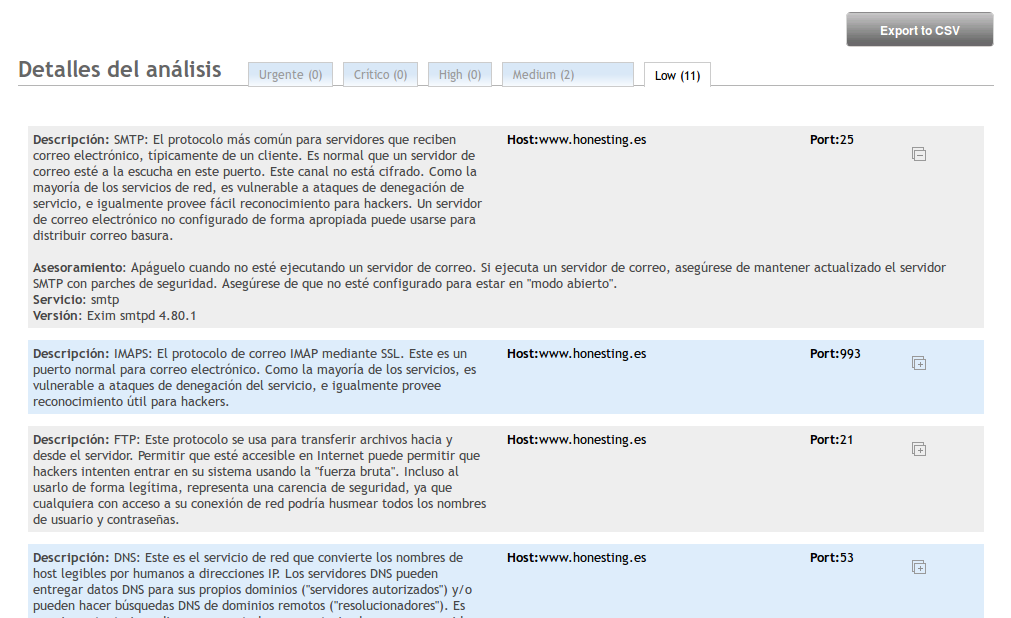

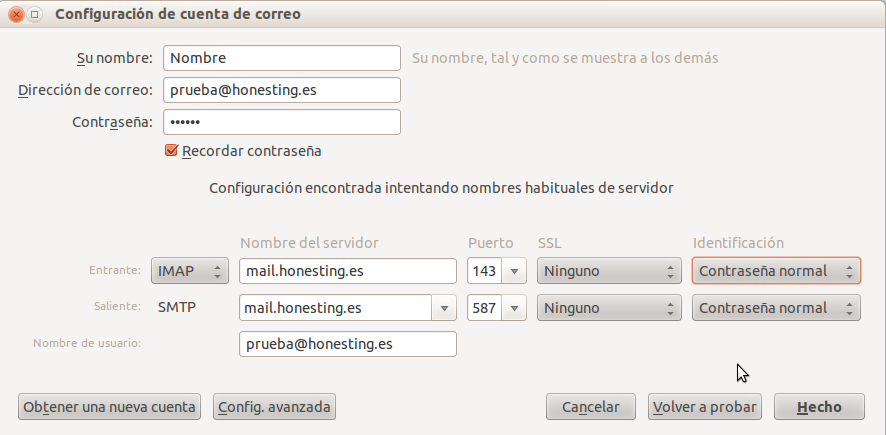

En la siguiente pantalla puedes elegir la forma en la que quieres conectar con el servidor. IMAP para cuentas de email compartidas o que acceden desde múltiples dispositivos. POP3 para un uso más ocasional o que prefieres bajar tus emails a tu equipo.

Como puedes ver, el nombre del usuario te pone sólo prueba, haz click en Configuración Manual para cambiarlo por prueba@honesting.es

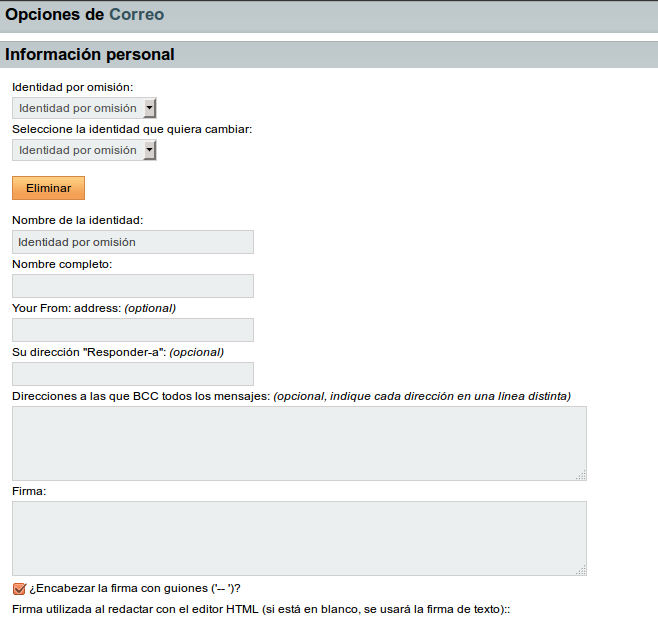

Cambia el resto de valores para que queden como en la imagen.

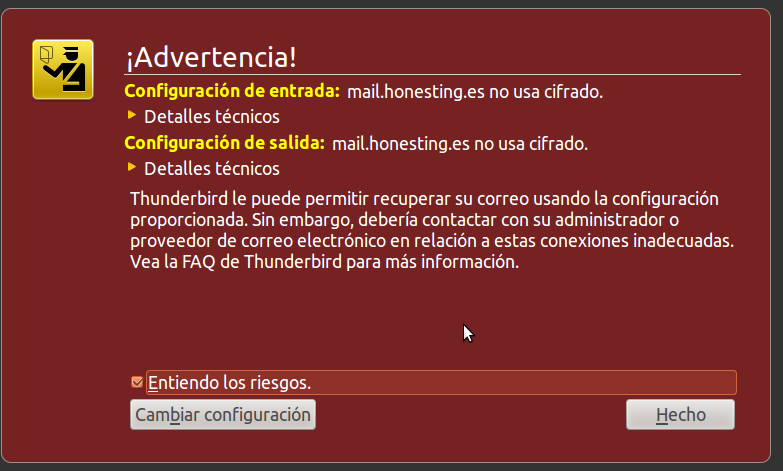

Haz click en Hecho. Como no tienes certificado SSL instalado en tu dominio te mostrará la siguiente advertencia. Marca Entiendo los riesgos y Hecho

¡Tu cuenta quedará configurada y lista para enviar y recibir emails!